Barracuda analizza le truffe via mail legate ai test Covid

Il Covid-19 è con noi da quasi due anni e gli hacker continuano ad approfittare della pandemia per i loro attacchi. Già nel marzo 2020, gli attacchi di phishing legati al Covid erano cresciuti del 667%; successivamente, con l’inizio dei programmi vaccinali, è comparsa la nuova ondata di minacce mail collegate al vaccino. La recente variante omicron ha portato a un nuovo picco, non solo di contagi, ma anche di attacchi di phishing.

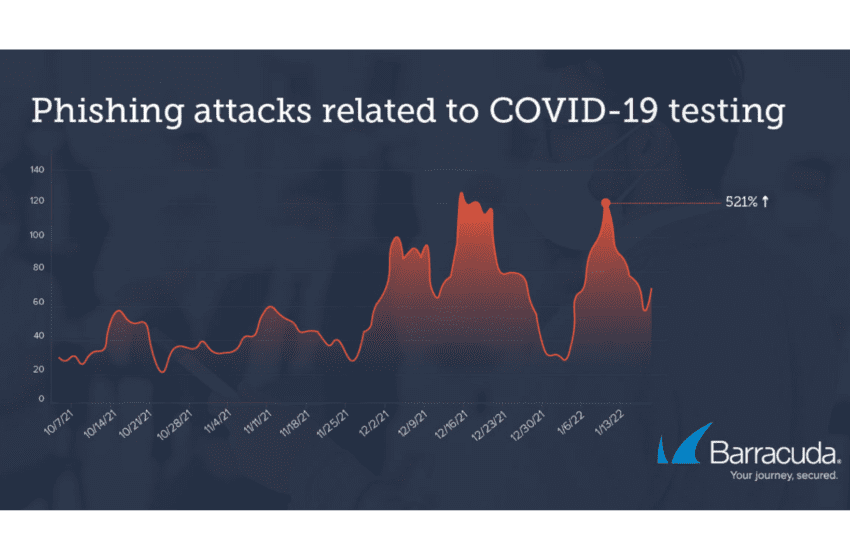

Con l’incremento della richiesta di test Covid delle ultime settimane è aumentato anche il numero di scam che sfruttano la difficoltà di reperire i test. Negli ultimi due mesi, i ricercatori di Barracuda hanno osservato un aumento degli attacchi di phishing relativi ai test Covid. Tra ottobre e gennaio, il numero di scam con oggetto i test Covid è aumentato del 521%. Un picco si è verificato a inizio gennaio, per poi scendere e ricominciare a salire nei giorni scorsi.

La minaccia

Attacchi di phishing legati ai test Covid – I cybercriminali stanno approfittando dell’attenzione del pubblico sull’argomento e dell’attuale carenza di test per lanciare attacchi di phishing. Gli scammer usano diverse tattiche per attirare l’attenzione delle vittime. Alcune delle più usate sono:

- Offerta di test Covid e di altre forniture sanitarie come mascherine e guanti. Alcuni vendono prodotti contraffatti o non autorizzati.

- False notifiche di mancato pagamento di test Covid: lo scammer comunica un account PayPal a cui inviare il pagamento per completare l’acquisto di test rapidi, facendo affidamento sulla preoccupazione delle vittime.

- Imitazione di laboratori, produttori di test o dipendenti di queste aziende che condividono falsi risultati dei test.

I dettagli

L’Office of Inspector General del Department of Health and Human Services degli USA, agli inizi dell’anno, ha allertato i cittadini rispetto al crescente numero di schemi fraudolenti associati al Covid e ai relativi test. Segnalava in particolare gli scammer che cercavano di vendere test fai da te in cambio di informazioni personali o sanitarie. Il governo USA ha lanciato nei giorni scorsi un programma per consentire ai cittadini di richiedere fino a 4 test fai da te per gruppo familiare e i cybercriminali stanno ovviamente cercando di approfittare di questa nuova opportunità.

Lo scam Covid è indirizzato tanto ai singoli individui quanto alle aziende. Molte organizzazioni, al momento di tornare in ufficio, spediscono al personale mail con l’aggiornamento delle policy o la richiesta di informazioni sullo stato vaccinale. Gli hacker cercano di inserirsi in queste conversazioni. In particolare, in un caso osservato dai ricercatori di Barracuda, i cybercriminali si fingevano appartenenti al dipartimento HR e condividevano un file ospitato su un sito di phishing nella speranza di impossessarsi delle credenziali del dipendente. I criminali sono arrivati anche al punto di utilizzare il logo Office 365 affermando che il documento era stato sottoposto a scansione antivirus.

Come proteggersi

- Dubitare di tutte le mail con oggetto legato al Covid. Alcune mail offrono l’acquisto di test Covid, informazioni sui luoghi in cui sono disponibili i test o condividono i risultati dei test. Non bisogna mai aprire link o allegati di mail che non ci si aspettava, che sono tipicamente pericolosi.

- Usare l’intelligenza artificiale. Gli scammer adottano diverse tattiche per aggirare i gateway o i filtri antispam: per questo, è importante avere a disposizione una soluzione in grado di individuare gli attacchi di spear phishing, come ad esempio brand impersonation, business email compromise, e email account takeover. È opportuno implementare una tecnologia ad hoc che non si basi solamente sulla ricerca di link o allegati pericolosi. L’uso del machine learning per l’analisi dei modelli di comunicazione standard all’interno dell’organizzazione permette alla soluzione di riconoscere le anomalie che potrebbero essere indizio di un attacco.

- Utilizzare protezioni contro l’account takeover. Non pensate solo ai messaggi provenienti dall’esterno. Alcuni degli attacchi di spear phishing più devastanti sono partiti da account interni compromessi. Per evitare che gli scammer usino la vostra organizzazione come rampa di lancio di questi attacchi, implementate una tecnologia che usi l’intelligenza artificiale per capire quando un account è stato compromesso e rimediare in tempo reale, avvisando l’utente e rimuovendo le mail spedite dall’account compromesso.

- Insegnare al personale come riconoscere e riferire gli attacchi. Istruire le persone è fondamentale. Offrite al personale sessioni di formazione periodiche sul phishing legato al Covid, sugli scam stagionali e altre potenziali minacce. Assicuratevi che le persone siano in grado di riconoscere le più recenti modalità di attacco e sappiano come riferire i messaggi sospetti all’IT. Usate tecniche di simulazione per mail, voicemail e sms per insegnare agli utenti a riconoscere i cyberattacchi, verificare l’efficacia della formazione e identificare gli utenti più vulnerabili.

- Definire policy interne per la prevenzione delle frodi. Ogni azienda dovrebbe definire e rivedere periodicamente delle policy che garantiscano che informazioni finanziarie e personali siano gestite in modo appropriato. Aiutate gli utenti a evitare errori le cui conseguenze potrebbero costare molto denaro, creando delle linee guida e attuando procedure idonee per tutte le richieste di pagamenti che provengono via mail. Una soluzione possibile è la richiesta di conferma telefonica o di persona e/o l’approvazione da parte di più persone di tutte le transazioni finanziarie.